Molti utenti che utilizzano WordPress sono soggetti al famoso attacco DoS XMLRPC

Il problema si può presentare in molte maniere infatti questo attacco rende indisponibile sulla rete il vostro applicativo basato su wordpress.

Vediamo come affrontare il problema e analizziamo quali soluzioni possiamo intraprendere.

Come riconoscere questo tipo di attacco?

Riconoscere l’attacco è molto semplice, sarà sufficiente analizzare i log (a questo link la guida) che il web server utilizzato (Apache) sta scrivendo.

Troverete infatti numerose righe come queste:

111.222.123.123:80 – – [06/Jun/2016:16:30:50 -0500] “POST /xmlrpc.php HTTP/1.0” 200 674 “-” “Mozilla (compatible: MSIE 7.0;)”

111.222.124.312:80 – – [05/Jun/2016:16:31:55 -0500] “POST /xmlrpc.php HTTP/1.0” 200 674 “-” “Mozilla (compatible: MSIE 7.0; )”

Come ripararsi da questo tipo di attacco?

Web Hosting Shared

Se il vostro sito web si trova su un piano di hosting condiviso come Web Hosting Professional il sistema di mitigazione dell’attacco è già installato e configurato. Esso entrerà in funzione automaticamente bloccando gli indirizzi IP coinvolti rendendo così la navigazione del vostro sito web disponibile.

Ad ogni modo è possibile per precauzione installare il Plugin JetPack dal menù Plugin di WordPress.

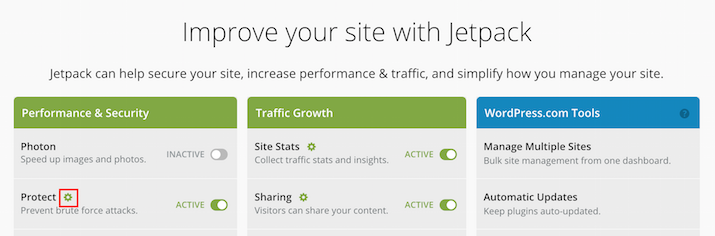

Una volta installato dovrete configurare il plugin in modo da bloccare gli attacchi facendo click su:

Protect – Prevent Brute Force Attack

Server VPS / Cloud o Dedicato

Se avete acquistato invece un Server (VPS/Cloud o Dedicato) dovrete configurare manualmente alcuni servizi per rendere il vostro sito più sicuro.

Come primo passo potete seguire l’installazione del Plugin JetPack come riportato alla sezione Web Hosting Shared.

E’ possibile inoltre agire direttamente attraverso Apache andando a modificare le direttive all’interno del Virtualhost del vostro dominio inserendo la seguente configurazione:

<files xmlrpc.php>

order allow,deny

deny from all

</files>

Se invece utilizzate Nginx

location /xmlrpc.php {

deny all;

}

Ricordate di riavviare apache o nginx dopo aver modificato la configurazione.