Questa guida offre una panoramica sul protocollo DANE e sul record DNS di tipo TLSA, spiegando il loro funzionamento, la loro utilità e come configurarli correttamente sul tuo dominio.

Cos’è il protocollo DANE?

DANE (acronimo di DNS-based Authentication of Named Entities) è una tecnologia che consente di associare i certificati SSL/TLS ai nomi di dominio tramite DNS, sfruttando la protezione offerta dall’estensione DNSSEC.

In altre parole, DANE permette di specificare nel DNS quale certificato SSL è valido per il tuo dominio, aumentando così la sicurezza delle connessioni.

Cos’è un record TLSA?

Un record TLSA è un particolare tipo di record DNS utilizzato da DANE per indicare quale certificato SSL/TLS deve essere considerato valido da chi si connette a un determinato servizio (es. SMTP, HTTPS).

In pratica, il record TLSA comunica: “Il mio server, sulla porta X e protocollo Y, usa questo certificato TLS. Se non corrisponde, rifiutalo”.

Perché usare il record TLSA?

Ecco i vantaggi principali:

- Maggiore sicurezza: impedisce attacchi tipo Man-in-the-Middle causati da Certificate Authority (CA) compromesse.

- Controllo completo: decidi tu quale certificato è valido, senza dover dipendere ciecamente da una CA pubblica.

- Ideale per servizi SMTP, IMAP, HTTPS che usano cifratura SSL/TLS.

DANE è particolarmente efficace nella protezione della posta elettronica, rafforzando la sicurezza delle connessioni SMTP che utilizzano STARTTLS.

Quando è utile TLSA e quando no?

| Uso comune | Raccomandato? | Note |

| HTTPS pubblico | No | I browser non supportano ancora DANE |

| Server SMTP | Sì | Migliora sicurezza STARTTLS |

| Server IMAP/POP3 | Sì | Per chi fornisce webmail cifrata |

| Intranet aziendali | Sì | Se i client supportano DANE |

| Web API pubbliche | No | Inutile per browser/client non compatibili |

Come è fatto un record TLSA?

Un record TLSA contiene quattro informazioni:

| Campo | Significato |

| Usage | Come usare il certificato (es. CA, specifico, ecc.) |

| Selector | Parte del certificato da verificare (SPKI o tutto) |

| MatchingType | Come confrontare i dati (es. hash SHA256) |

| Certificate Data | Hash o dato binario da confrontare |

Esempio di record TLSA completo:

_443._tcp.example.com. IN TLSA 3 1 1 2a3d31fa5b073dff1d43c6a1b8af2b934dfefb3c233e8b7d1c56f8dc12886bc4

Questo record indica che il server example.com, sulla porta 443 (HTTPS), accetta solo il certificato TLS il cui hash SHA256 del Subject Public Key corrisponde a 2a3d…

Dove si posiziona il record TLSA nel DNS?

Nel DNS il nome del record è così strutturato:

_[porta]._[protocollo].dominio

Esempi:

- _443._tcp.example.com (per HTTPS)

- _25._tcp.mail.example.com (per SMTP)

- _993._tcp.imap.example.com (per IMAP SSL)

É complicato configurare il record TLSA?

La configurazione di un record TLSA richiede competenze tecniche avanzate. Per procedere correttamente, è necessario:

- Avere un dominio con DNSSEC attivo.

- Sapere come generare correttamente l’hash del certificato TLS (trovi le istruzioni più avanti in questa guida).

- Comprendere le implicazioni delle opzioni Usage, Selector, Matching.

- Inserire correttamente il record TLSA nel DNS.

Non si tratta di un’operazione semplice: è fondamentale avere una buona conoscenza tecnica per evitare errori che potrebbero compromettere la sicurezza del servizio.

Come creare un record TLSA: prerequisiti e configurazioni DNS

1. Attivazione del DNSSEC

Per poter configurare correttamente un record TLSA è indispensabile attivare DNSSEC. Si tratta di un’estensione del DNS che aggiunge autenticazione e integrità ai record DNS, assicurando che i dati non vengano manomessi durante il transito. DNSSEC garantisce che:

- I record TLSA non siano stati modificati durante il transito.

- Il client possa fidarsi del dato DNS ricevuto.

- I certificati dichiarati siano validati in modo sicuro.

Senza DNSSEC, i record TLSA non sono considerati affidabili e l’intero meccanismo di sicurezza risulta compromesso.

2. Possesso di un certificato SSL/TLS valido

Per poter creare un record TLSA, è indispensabile disporre di un certificato SSL/TLS valido installato sul server. Il certificato può essere:

- Emesso da una Certificate Authority (CA) pubblica, ad esempio Let’s Encrypt e Sectigo.

- Self-signed, in scenari avanzati (non consigliato per ambienti pubblici o di produzione).

- Let’s Encrypt, valido per test o reti private (sconsigliato in produzione senza adeguato controllo).

Il certificato deve essere attivo, correttamente installato e raggiungibile sul servizio/porta indicata (ad esempio HTTPS 443, SMTP 25).

3. Scelta del servizio da proteggere

Il record TLSA è associato a una porta e a un protocollo specifico.

| Servizio | Porta | Protocollo | Esempio nome record |

| HTTPS | 443 | tcp | _443._tcp.dominio.com |

| SMTP | 25 | tcp | _25._tcp.mail.dominio.com |

| SMTPS | 465 | tcp | _465._tcp.mail.dominio.com |

| IMAPS | 993 | tcp | _993._tcp.mail.dominio.com |

Il record TLSA deve riflettere esattamente il servizio in uso. Se ad esempio usi HTTPS sulla porta 8443, il record sarà:

_8443._tcp.example.com

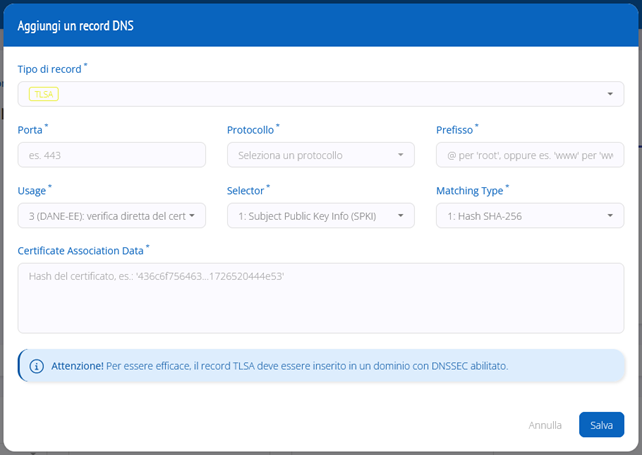

4. Configurazione del record TLSA nella zona DNS

Il record va aggiunto nella zona DNS come record di tipo TLSA. Ecco come procedere:

- Dal pannello Manager, accedi alla pagina di gestione del dominio su cui intendi configurare il record TLSA.

- Clicca sulla voce Record DNS presente nel menu di sinistra e poi su Aggiungi record DNS.

- Nel menu a tendina relativo al campo Tipo di record seleziona TLSA.

- Completa tutti i campi con i parametri richiesti.

| Campo | Descrizione |

| Tipo di record | Seleziona TLSA dal menu a tendina. |

| Porta | Inserisci il numero della porta del servizio da proteggere (es. 443 per HTTPS, 25 per SMTP, 993 per IMAP SSL). |

| Protocollo | Seleziona il protocollo tcp (l’unico compatibile con il record TLSA). |

| Prefisso | Indica il nome host o sotto-dominio del servizio. Usa @ per il dominio principale oppure www, mail, ecc. per i sottodomini. |

| Usage | Indica l’uso previsto del certificato. Il più comune è 3 (DANE-EE) — verifica diretta del certificato presentato dal server. |

| Selector | Specifica quale parte del certificato confrontare: di default si usa 1: Subject Public Key Info (SPKI). |

| Matching Type | Indica il tipo di confronto: si consiglia 1: Hash SHA-256 per compatibilità e sicurezza. |

| Certificate Association Data | In questo campo va riportato l’hash del certificato SSL nella forma di una stringa esadecimale. |

5. Coordinamento con il servizio/protocollo

Assicurati che il server a cui è destinato il record:

- Esponga realmente il certificato indicato.

- Sia accessibile via TLS sulla porta specificata.

- Se usi SMTP, abbia configurato correttamente STARTTLS. In questo caso, il certificato mostrato dal server durante lo STARTTLS deve corrispondere esattamente a quello indicato nel record TLSA.

6. Strumenti consigliati per il test DNSSEC e TLSA

Puoi usare questi strumenti per testare la configurazione:

- https://dane.sys4.de: verifica TLSA e DNSSEC.

- https://dnssec-analyzer.verisignlabs.com: verifica DNSSEC.

- https://dmarcian.com/dane-validator/: utile per record SMTP.