Questa guida illustra i passaggi necessari per concedere al tuo servizio SecureMail by LibraESVA le autorizzazioni necessarie sul Tenant Microsoft 365.

1. Registra la nuova app

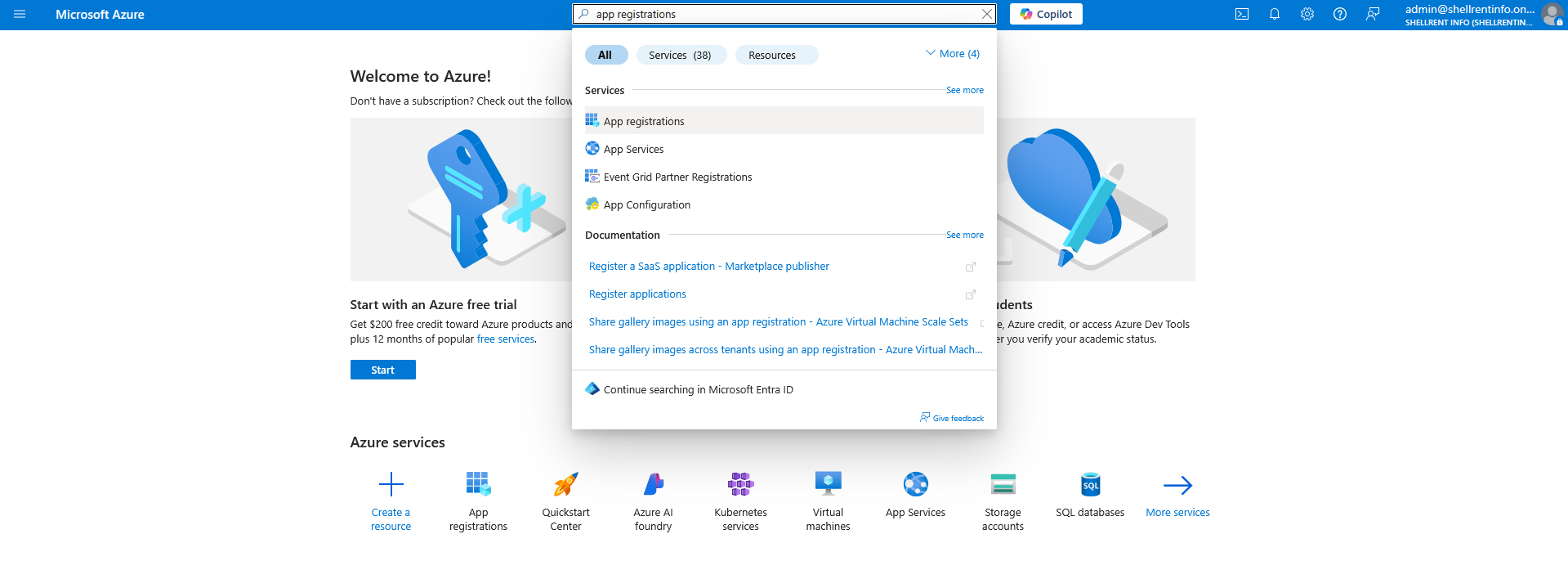

Accedi al Portale Azure ed effettua il login con le tue credenziali di amministratore.

Nella barra di ricerca in alto, cerca App Registration.

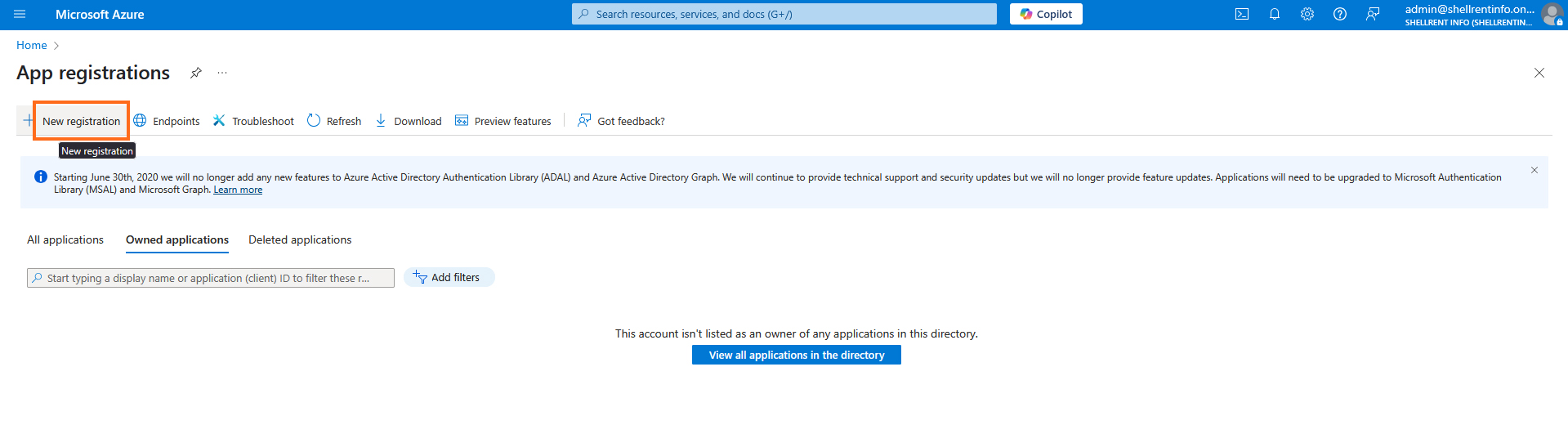

Clicca su App Registrations tra i risultati comparsi sotto, quindi su New Registration.

Compila i vari campi nel modo che segue:

- Nome dell’applicazione: SecureMail by LibraESVA – Shellrent

- Tipo di account supportato: Accounts in this organizational directory only

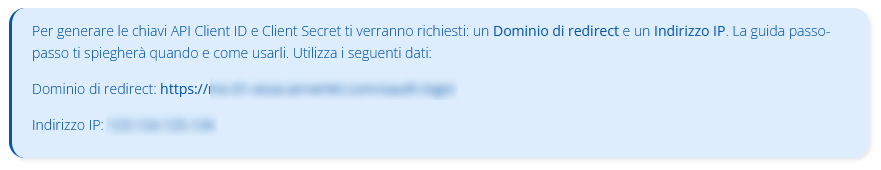

Redirect URL: inserisci il Dominio di Redirect che ti è stato comunicato nel pannello Manager al momento dell’attivazione di SecureMail by LibraESVA (ad esempio “https://mx-esva-01.serverlet.com/oauth-login“).

Infine clicca su Register.

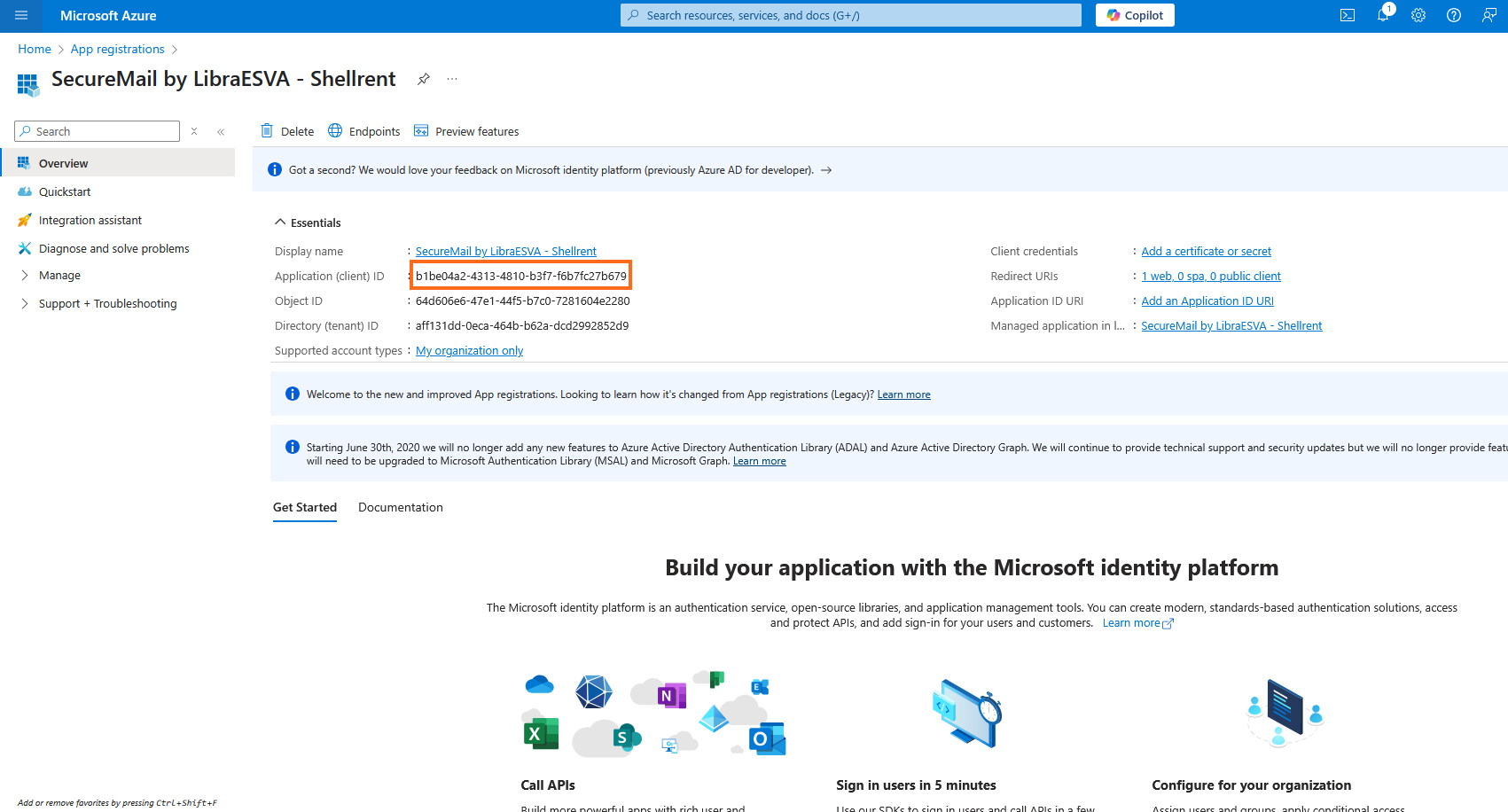

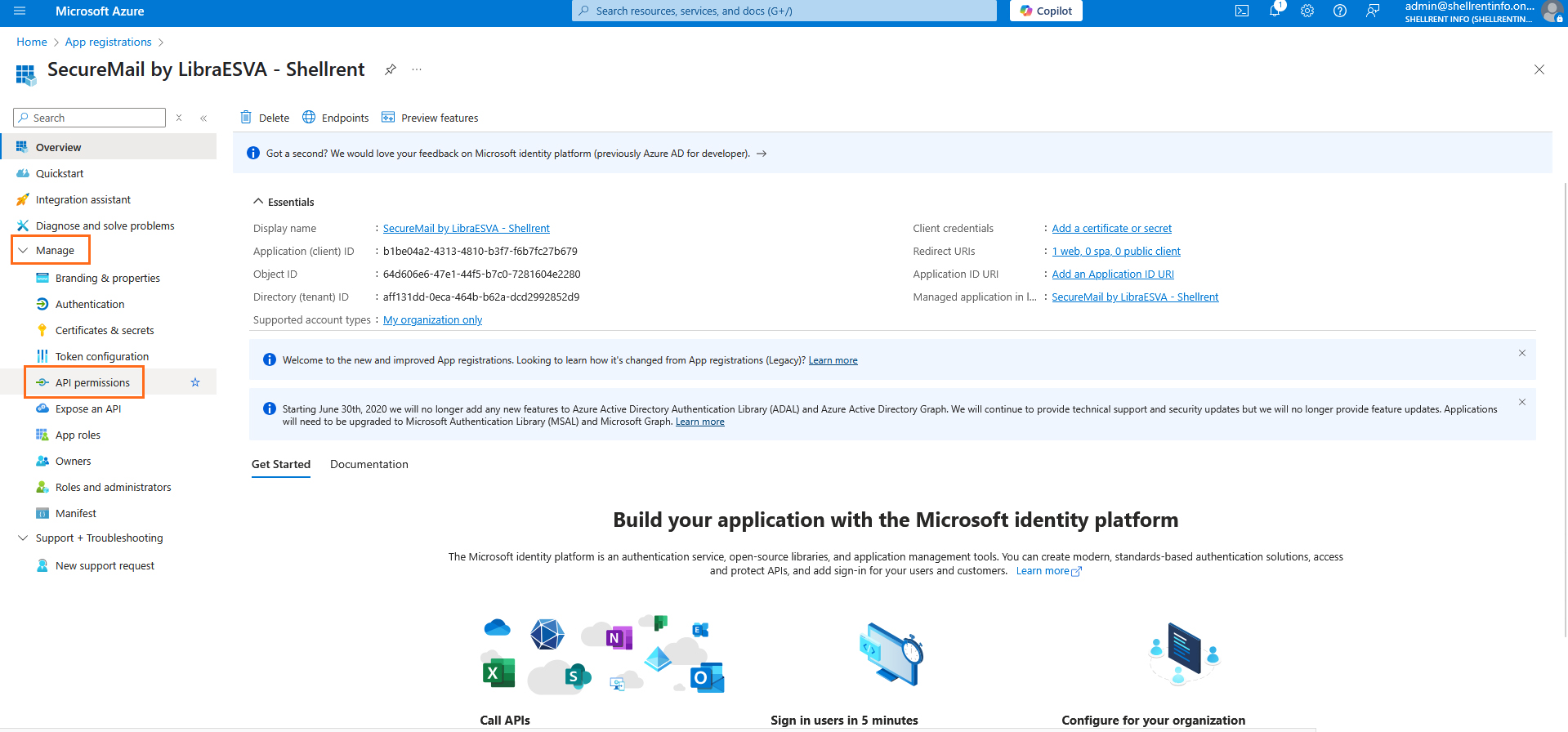

Prendi nota dell’Application (Client) ID: lo dovrai inserire nel Manager alla voce Client ID.

2. Assegnale i necessari permessi

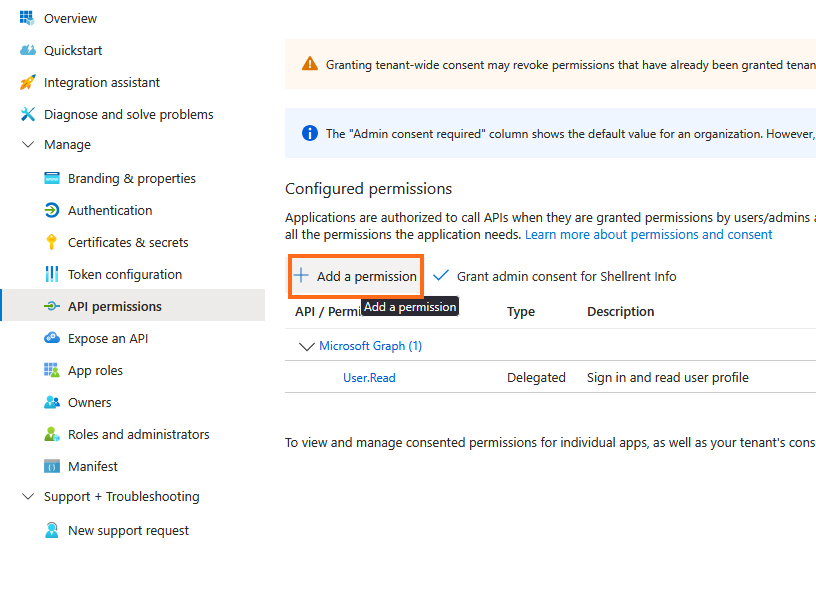

Vai su Manage, quindi su API Permissions.

Clicca su Add a permission.

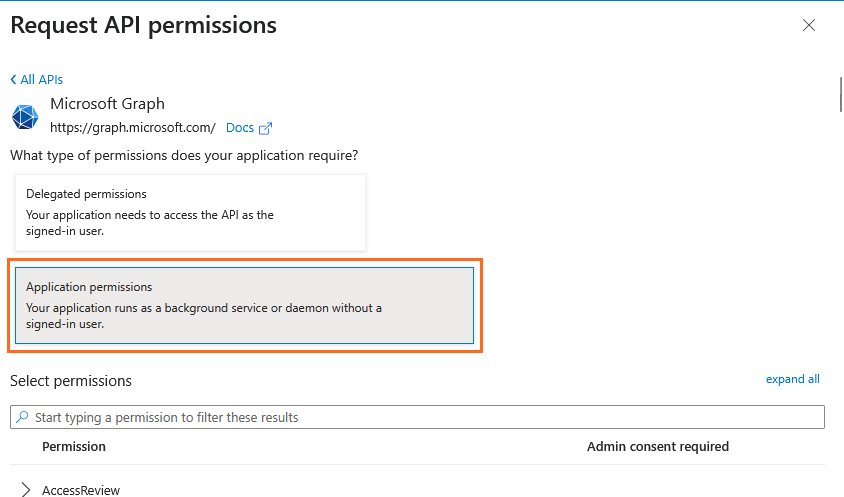

Seleziona Microsoft Graph API.

Seleziona Application Permissions.

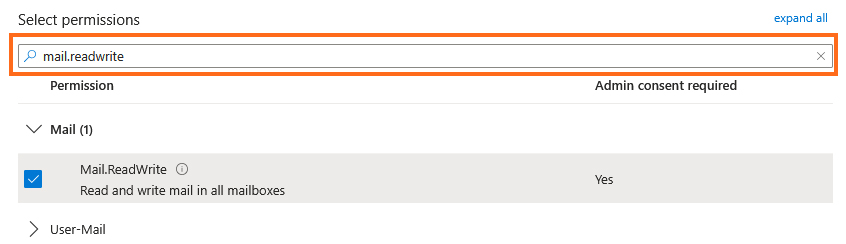

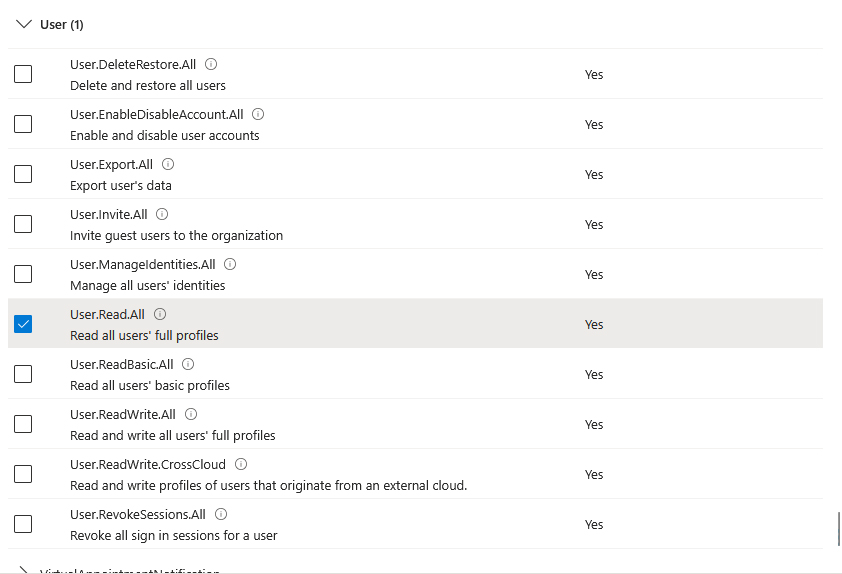

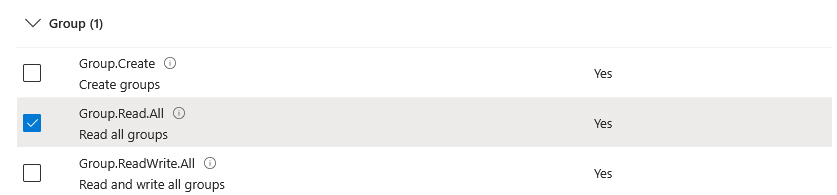

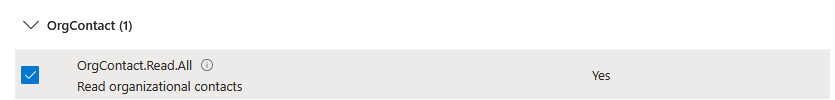

Cerca i permessi desiderati nell’apposita barra di ricerca e per ciascuno seleziona la spunta corrispondente.

Le voci da attivare sono le seguenti:

- Application.Read.All

- Group.Read.All

- Mail.ReadWrite

- OrgContact.Read.All

- User.Read

- User.Read.All

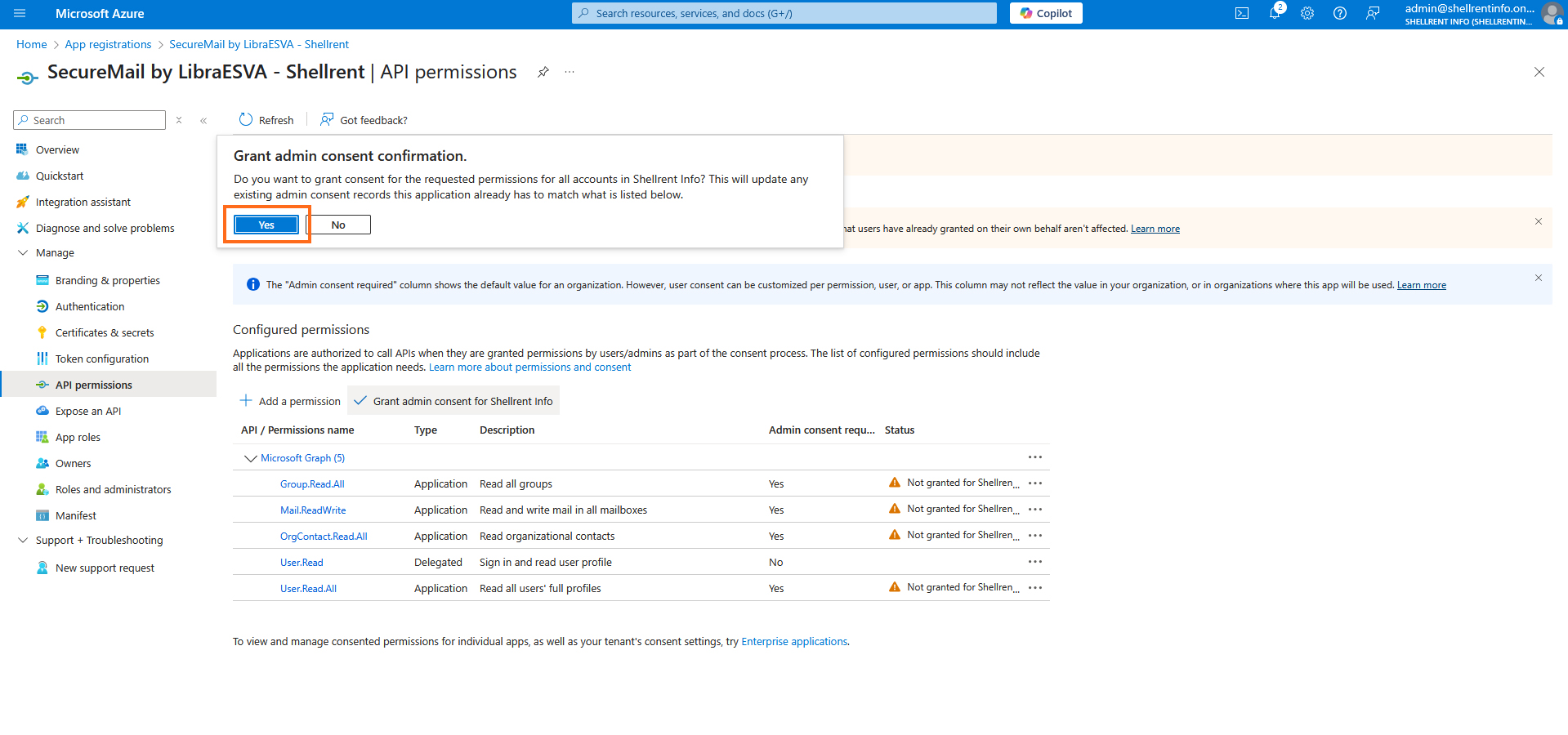

Clicca su Add Permissions, in fondo alla schermata. Ti verrà richiesto di confermare le scelte fatte: clicca su Grant admin consent for Your Company e poi su Yes.

Assicurati infine di aver assegnato tutti i permessi necessari. Lo screen seguente mostra la configurazione corretta.

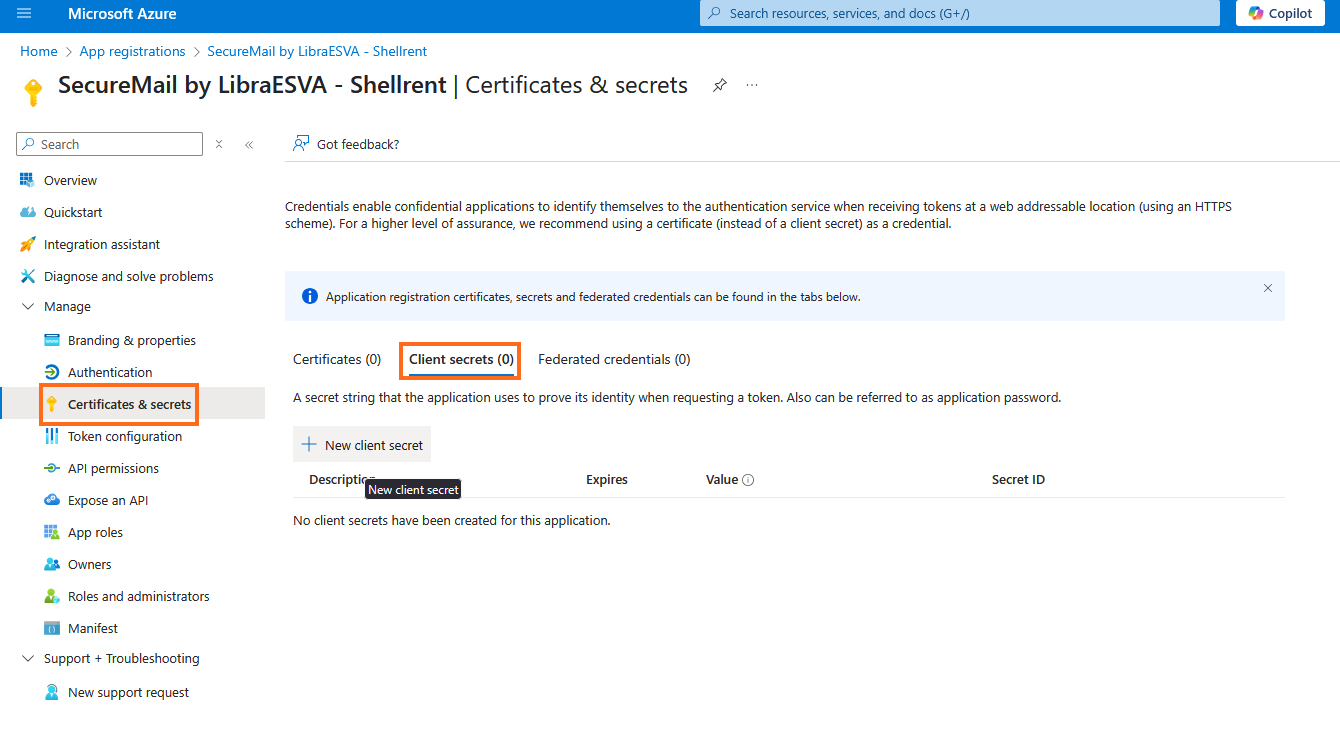

3. Genera il Client Secret

Ora vai su Manage > Certificates and Secrets, quindi clicca su New client secret.

Compila i campi come segue.

- Description: SecureMail by LibraESVA – Shellrent

- Expires: 24 months